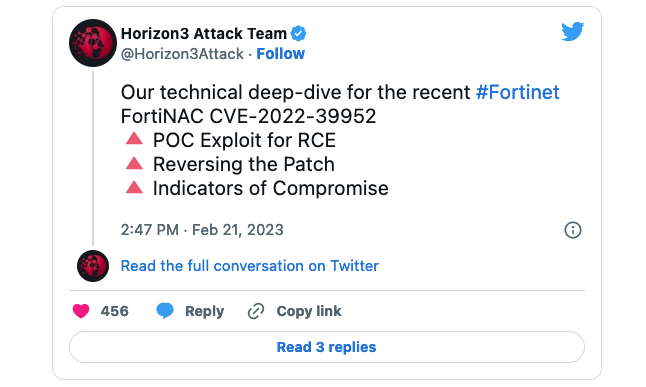

هکرها از باگ های Fortinet استفاده می کنند. در واقع هکرها یک مسیر فایل تایید نشده در وب سرور FortiNAC را هدف قرار می دهند که می توانند برای اجرای فرامین خود به صورت از راه دور استفاده کنند. این حملات یک روز بعد از آنکه محققان امنیتی Horizon3 کد هکر را منتشر کردند صورت گرفت که یک Cron job را برای شروع یک پوسته یا شل معکوس در سیستم های در معرض خطر را به عنوان کاربر اصلی اضافه می کند.

Fortinet این آسیب پذیری را فاش کرد و بیان کرد که این باگ بر نسخه های متعدد راه حل کنترل دسترسی FortiNAC تاثیر می گذارد و به مهاجمان اجازه می دهد کد یا دستورات غیر مجاز را بعد از بهره برداری موفقیت آمیز اجرا کنند.

این شرکت بروزرسانی های امنیتی را منتشر کرده و از مشتریان خواسته است که دستگاه های آسیب پذیر رابه آخرین نسخه های موجودی که آسیب پذیری را برطرف می کنند ارتقاء دهند.

مهاجمان در حال حاضر دستگاه های FortiNAC پچ نشده با اکسپلویت های CVE-2022-39952 را آغاز کرده اند که اولین بار توسط محققان امنیتی در موسسه Shadowserver کشف شد.

Piotr Kijewski از Shadowserver بیان کرد: ما شاهد تلاش های بهره برداری Fortinet FortiNAC CVE-2022-39952 از چندین IP در حسگرهای Honeypot خود هستیم.

یافتههای آنها توسط محققان شرکتهای امنیت سایبری GreyNoise و CronUp در پس از مشاهده حملات CVE-2022-39952 از چندین آدرس IP تأیید شد.

Germán Fernández، محقق امنیتی CronUp در گزارشی فاش کرد که آنها “در حال مشاهده بهره برداری گسترده از دستگاه های Fortinet FortiNAC از طریق آسیب پذیری CVE-2022-39952 هستند.”

Fernández بیان کرد: این آسیبپذیری در اکوسیستم امنیت سایبری حیاتی و کلیدی است، زیرا در وهله اول، میتواند امکان دسترسی اولیه به شبکه شرکتی را فراهم کند. فعالیت مخرب مشاهده شده در هنگام تجزیه و تحلیل این حملات با قابلیتهای بهرهبرداری PoC Horizon3 مطابقت دارد.

در ماه دسامبر، Fortinet به مشتریان هشدار داد که دستگاههای FortiOS SSL-VPN را در برابر یک باگ امنیتی مورد سوء استفاده فعال (CVE-2022-42475) پچ کنند که اجرای کد از راه دور تأیید نشده را در دستگاههای آسیبپذیر امکانپذیر میکند.

همانطور که شرکت بعداً فاش کرد، از این نقص به عنوان روز صفر در حملات علیه سازمانهای دولتی و اهداف مرتبط با دولت نیز استفاده شد.

دو ماه پیش از آن، این شرکت همچنین از مدیران خواسته بود که فوراً آسیبپذیری احراز هویت FortiOS، FortiProxy و FortiSwitchManager (CVE-2022-40684) را که مورد سوء استفاده قرار میگیرد، اصلاح کنند.

به روز رسانی در 23 فوریه: طبق گفته CronUp، مهاجمان اکنون شروع به نصب پوسته های وب fortii.jsp و shell.jsp در پوشه bsc/campusMgr/ui/ROOT/ روی دستگاه های FortiNAC در معرض خطر کرده اند.

منبع خبر: bleepingcomputer