استفاده هکرها از یک بدافزار جدید برای سرقت اطلاعات سیستمهای ایزوله در اروپای شرقی! سرقت اطلاعات از سیستمهای شکاف هوا شده (air-gapped systems) یا همان سیستمهای ایزوله سازمانهای صنعتی، با استفاده از یک بدافزار جدید و توسط هکرهای وابسته به دولت چین انجام میشود. سیستمهای شکاف هوا شده، معمولاً انجام وظایف حیاتی را بر عهده دارند و از شبکههای صنعتی و عمومی، مجزا هستند. این مجزا بودن، یا به صورت فیزیکی است و یا از طریق انجام تنظیمات نرمافزاری انجام میشود. محققان شرکت امنیت سایبری کسپرسکی (Kaspersky)، بدافزار جدیدی را کشف کردهاند و ساخت آن را به گروه جاسوسی سایبری APT31 نسبت دادهاند. یافتههای شرکت کسپرسکی، نشان از ۱۵ حمله متفاوت به سیستمهای کامپیوتری اروپای شرقی دارد که هر کدام از این حملهها، در یک سطح عملیاتی متفاوت و با استفاده از بدافزارهای خانواده FourteenHi انجام شده است. با ما برای خواندن جزئیات این خبر همراه باشید.

حملههای چندگامی (Multi Stage Attacks) برای دزدی اطلاعات

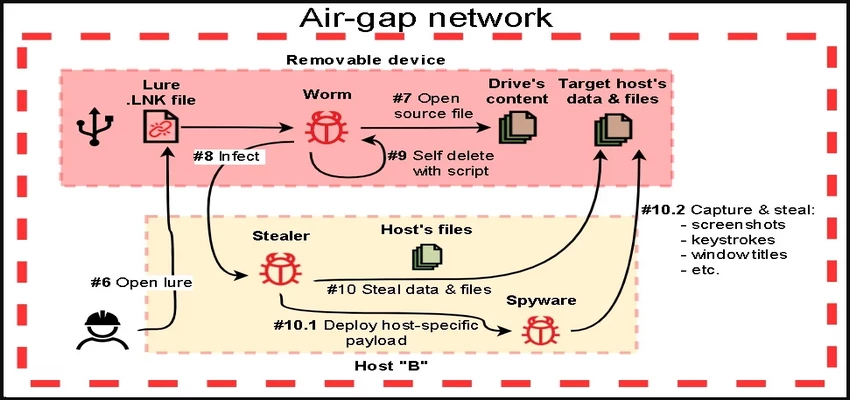

کسپرسکی میگوید که این حملات در سه گام و از آوریل پارسال شروع شدهاند. در قدم اول، یک دسترسی از راه دور پایدار توسط هکرها ایجاد شده و اطلاعات لازم برای شناسایی سیستم جمعآوری میشود. در قدم بعدی، هکر یک بدافزار مخصوص را پیادهسازی میکند که توانایی آلوده کردن دستگاههای ذخیرهساز جداشدنی متصل به درگاه USB را دارد. در سومین و آخرین قدم از سرقت اطلاعات، هکرها از برنامهای که قبلاً در سیستم قربانی پیادهسازی کردهاند برای ارسال دادههای سرقت شده به سرورهای کنترل و فرماندهی خود استفاده میکنند.

بدافزاری که سیستمهای ایزوله را هدف قرار میدهد از ۴ ماژول تشکیل شده است:

- ماژول اول:

درایوهای ذخیرهسازی جداشدنی متصل به سیستم را مشخص کرده، فایلها را جمعآوری میکند، از محیط سیستم اسکرینشات میگیرد و برنامههای اجرایی مخرب را در سیستم قربانی جایگذاری میکند.

- ماژول دوم:

درایوهای جداشدنی را با کپی کردن یک فایل اجرایی قانونی از آنتیویروس مک آفی (McAfee) در آنها آلوده میکند. این نرمافزار در برابر DLL hijacking آسیبپذیر است و با استفاده از آن میشود یک فایل DLL آلوده را در مسیر Root درایو، به صورت مخفی (Hidden) ذخیره کرد. این ماژول همچنین یک فایل LNK را میسازد که با باز کردن آن توسط کاربر سیستم قربانی، روند آلوده سازی درایو، آغاز میشود.

- ماژول سوم:

مجموعه دستوراتی را در قالب بچ اسکریپ (Batch Script) اجرا میکند که منجر به سرقت اطلاعات از درایو میشود. سپس دادههای سرقت شده را در پوشه «$RECYCLE.BIN» ذخیره میکند، جایی که این دادهها به ماژول اول منتقل میشوند.

- ماژول چهارم:

نسخهای از ماژول اول است که در بعضی از حملات مشاهد شده و به عنوان جایگذار فایل اجرایی مخرب، کیلاگر (Keylogger)، ابزار تهیه اسکرینشات و سارق اطلاعات عمل میکند.

در تصویر زیر میتوانید مسیر آلودگی سیستمهای شکاف هوا شده را مشاهده کنید:

کشف یک بدافزار دیگر توسط کسپرسکی

در می سال ۲۰۲۲، شرکت کسپرسکی متوجه شد که گروه هکری APT31 یک برنامه مخرب دیگر را هم در سیستمهای قربانی، جایگذاری میکند. این برنامه برای سرقت اطلاعات محلی از روی سیستمهای آسیبپذیر طراحی شده است.

این برنامه پس از جایگذاری در سیستم قربانی، فایلهای اجرایی مخرب خود را رمزگشایی کرده و آنها را در حافظه یک فرآیند مجاز در سیستم قربانی، جایگذاری میکند. این کار باعث میشود تا بدافزار از شناسایی در امان بماند. بعد از آن، بدافزار برای ۱۰ دقیقه غیرفعال میشود و در نهایت تمامی فایلهایی را که به دنبال آن است (با مطابقت دادن فرمت فایل) سرقت میکند.

اگر فایلهای موردنظر بدافزار پیدا نشد، بدافزار متوقف میشود. در غیراینصورت، فایلهای سرقت شده با استفاده از نرمافزار WinRAR فشردهسازی شده و در یک پوشه موقت که توسط بدافزار ساخته شده ذخیره میشوند. این پوشه در مسیر «C:\ProgramData\NetWorks\» قرار دارد. در مرحله آخر از سرقت اطلاعات، دادههای سرقت شده به دراپباکس منتقل میشوند.

گروه هکری APT31 برای دزدی اطلاعات از چه روشی استفاده میکند؟

محققان کسپرسکی اظهار کردهاند که این گروه هکری، از روش DLL hijacking برای اجرای فایلهای اجرایی مخرب در حافظه استفاده کرده است. این فایلهای اجرایی مخرب، به صورت رمزنگاری شده در فایلهای باینری جداگانه مخفی شدهاند.

سخن پایانی

کسپرسکی، گزارشی حاوی جزئیات فنی سرقت اطلاعات توسط گروه APT31 را منتتشر کرده که شامل تحلیل رفتار بدافزار از ابتدا تا انتها و همچنین شامل مجموعه کاملی از نشانههای تحت خطر بودن سیستم میشود. هک سیستمهای شکاف هوا شده با استفاده از آلوده کردن درایوهای جداشدنی متصل به درگاه USB، یک هدف جذاب برای گروههای هکری APT است. شما میتوانید با دنبال کردن هنر توسعه و ارتباطات شایگان، از آخرین حملات سایبری رخ داده در دنیا مطلع شوید و اقدامات لازم را برای جلوگیری از هک سیستمهای سازمان خود انجام دهید.

منبع: bleepingcomputer.com

سوالات متداول

۱. سرقت اطلاعات توسط گروه هکری APT31 با استفاده از چه روشی انجام میشود؟

این گروه هکری از تکنیک DLL Hijacking برای دزدیدن اطلاعات سیستمهای شکاف هوا شده استفاده میکند.

۲. سیستم شکاف هوا شده چیست؟

سیستمی است که از دستگاههای موجود در آن در برابر اتصال به شبکههای عمومی یا محلی نا امن، محافظت میشود.