حتما میدانید که Microsoft Exchange Server چیست؟ هک سرورهای Exchange و بهرهبرداری از آسیبپذیریهای این پلتفرم تمامی ندارد. ظاهراً این بار مشخص شده که هکرها از سرورهای Exchange به عنوان مرکزی برای کنترل بدافزارها استفاده میکنند. به تازگی مایکروسافت و گروه پاسخگویی حوادث رایانهای اوکراین پی بردهاند که گروه هکری Turla در حال هدف قرار دادن صنایع دفاعی غربی و سرورهای مایکروسافت Exchange است. گویا این گروه هکری، از یک بدافزار جدید به نام DeliveryCheck استفاده میکند تا یک در پشتی را بر روی سرورهای Exchange باز کند. با ما برای خواندن جزئیات این خبر در هنر توسعه و ارتباطات شایگان همراه باشید.

گروه هکری Turla چه کسانی هستند؟

این گروه هکری که از آن با نامهای Secret Blizzard، KRYPTON و UAC-0003 هم یاد میشود، یک گروه هکری است که دولت روسیه از آن برای انجام حملات پیشرفته و مستمر علیه سازمانها و دولتهای دشمن o,n استفاده میکند. این گروه هکری با سرویس امنیت فدرال روسیه در ارتباط است و تاکنون حملات سایبری مختلفی به آنها نسبت داده شده است. ساخت بات نت (Botnet) جاسوسی Snake که برای حمله به یکی از سازمانهای مجری قوانین بینالمللی استفاده شده بود نیز به همین گروه هکری نسبت داده شده بود. حال که با این گروه هکری آشنا شدیم، به جزئیات هک سرورهای Exchange توسط این آنها اشاره میکنیم.

هک مایکروسافت Exchange با استفاده از بدافزار DeliveryCheck

رشته توییتی توسط مایکروسافت و گروه پاسخگویی حوادث رایانهای اوکراین (CERT-UA) منتشر شده که در آن به حمله به سامانههای دفاعی اوکراین و اروپای شرقی توسط گروه هکری روسی Turla اشاره شده است.

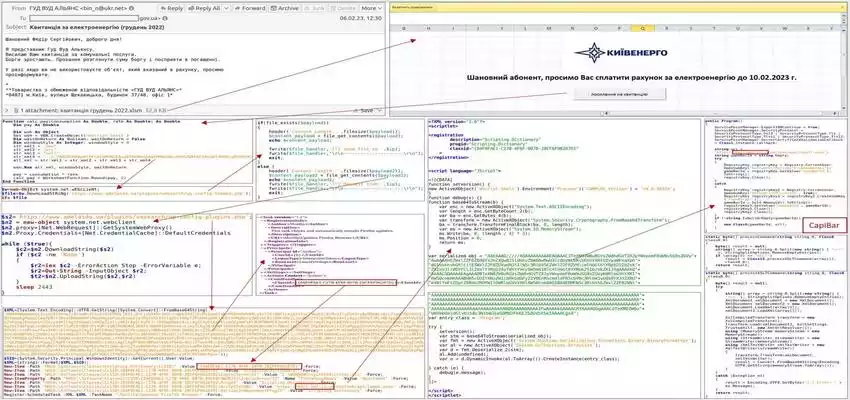

هکرها با ارسال ایمیلهای فیشینگ (Phishing) که فایلهای اکسل XLSM حاوی ماکروهای آلوده به آنها ضمیمه شده، کار خود را شروع میکنند. با باز کردن این فایلها، ماکروها میتوانند یک دستور PowerShell را اجرا کرده و برنامهای را بسازند که خود را به جای برنامه بهروزرسان مرورگر فایرفاکس جا میزند.

- بیشتز بدانید: امنیت در Exchange Server

این برنامه، میتواند بدافزار DeliveryCheck را دانلود کرده و آن را در حافظه اجرا کند تا دستورات سرور کنترل را دریافت کرده و کدهای مخرب بعدی را در سیستم قربانی اجرا کند. روند دانلود و نصب DeliveryCheck را میتوانید در تصویر زیر مشاهده کنید:

مایکروسافت توضیح داده است که این فایلهای مخرب در فایلهای XSLT جاسازی شدهاند و از طریق آنها اجرا میشوند. پس از آلوده شدن دستگاههای قربانی، بدافزار یک در پشتی را باز میکند تا با هک سرورهای Exchange، فایلهای موجود در دستگاه قربانی را استخراج کند. این کار به کمک ابزار Rclone انجام میشود (ابزار Rclone یک ابزار منبعباز مبتنی بر خط فرمان است که برای مدیریت فایلها در فضای ابری استفاده میشود).

چه چیزی عملکرد بدافزار DeliveryCheck را متمایز میکند؟

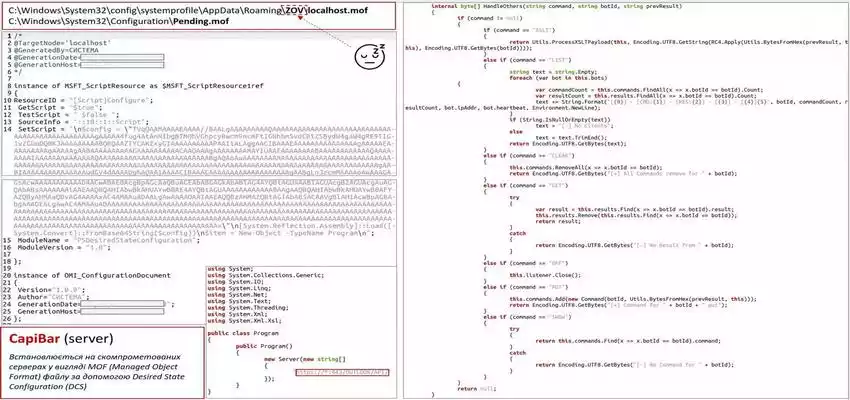

هکرها میتوانند به کمک این بدافزار و با هک سرورهای Exchange، این سرورها را تبدیل به یک مرکز فرماندهی و کنترل برای مدیریت بدافزارها کنند. این کار به کمک یک مؤلفه که در سمت سرور Microsoft Exchange قرار دارد، انجام میشود. مایکروسافت میگوید که این مؤلفه، یک ماژول PowerShell است که به مدیران سیستم، امکان ساخت یک پیکربندی استانداردشده و اعمال آن به دستگاههای مختلف را میدهد.

در واقع مدیر سیستم میتواند یک تنظیمات پیشفرض را به کمک این ماژول بسازد و آن را به صورت اتوماتیک، بر روی دستگاههای مختلف اعمال کند. استفاده از این ماژول در DeliveryCheck را میتوانید در تصویر زیر مشاهده کنید:

- شاید به خواندن این مقاله علاقه مند باشید: هشدار سیسکو درباره باگ های بحرانی موجود در سوییچ ها

پس از هک مایکروسافت Exchange، بدافزار میتواند با بهکارگیری پلتفرم مدیریتی DSC موجود در ویندوز، فایلهای اجرایی رمزنگاری شده با الگوریتم base64 را به صورت اتوماتیک اجرا کرده و سرور Exchange را به یک سرور توزیع بدافزار تبدیل کند. در این حمله مشخص شد که هکرهای روسی از ابزار پیشرفتهتری استفاده میکنند که در واقع نسخه قدرتمندتر Secret Blizzard است.

این بدافزار پیشرفته، یک ابزار جاسوسی سایبری است که به هکر اجازه اجرای کدهای جاوا اسکریپت بر روی دستگاه قربانی را میدهد. هکر به کمک این کدها میتواند فایلهای سیستمی، لاگ فایلهای ویندوز (Event Logs)، توکنهای احراز هویت و کوکیها را از برنامههایی مانند مرورگرها، کلاینتهای FTP، شبکههای مجازی خصوصی و نرمافزارهایی شامل Azure، AWS و اوت لوک، سرقت کند.

تیم امنیتی مایکروسافت متذکر شده که هکرهای روسی میتوانند با هک سرورهای Exchange، به فایلها، تصاویر و اسناد آرشیو شده روی سیستمهای قربانی، دسترسی پیدا کنند. آنها حتی میتوانند پیامهای موجود در نسخه دسکتاپ پیامرسان محبوب سیگنال را هم بخوانند.

سخن آخر

هکرهای روسی توانستهاند با هک سرورهای Exchange، حملات مختلفی را به سازمانهای مختلف انجام دهند. از بین ۷۰ ضدویروس موجود در سایت ویروس توتال (VirusTotal، مرجعی برای بررسی بدافزارها) تنها ۱۴ عدد از آنها تاکنون DeliveryCheck را به عنوان یک بدافزار در نظر گرفتهاند. البته اخبار استفاده از این بدافزار به تازگی منتشر شده و با گذشت زمان، ضدویروسهای بیشتری برای مقابله با این بدافزار، بهروزرسانی میشوند. بهرهبرداری از آسیبپذیریهای موجود در سرورهای مایکروسافت Exchange تبدیل به عادت هکرهای چینی و روسی و حتی ایرانی شده است. چندی پیش هکرهای ایرانی توانسته بودند با یک بدافزار جدید، سرورهای Exchange را هک کنند. مقاله آن حمله را نیز میتوانید در هنر توسعه و ارتباط شایگان مطالعه کنید.

منبع: bleepingcomputer.com

سوالات متداول

۱. هک سرورهای Exchange توسط هکرهای روسی با چه هدفی انجام میشود؟

این کار با هدف تبدیل سرورهای Exchange به یک مرکز مدیریت توزیع بدافزارها و سرقت اسناد، تصاویر و اطلاعات مختلف انجام میشود.

۲. هک سرورهای Exchange توسط هکرهای روسی به چه صورتی انجام میشود؟

هکرها میتوانند با ارسال ایمیلهایی که فایلهای آلوده به ماکروهای مخرب ضمیمه آنها است، بدافزار را بر روی سرورهای Exchange نصب کرده و به کمک ابزارهای مدیریتی موجود در سرور، آن را تبدیل به مرکزی برای توزیع بدافزار و سرقت اطلاعات کنند.